Ayer en mi cuenta de MailRelay me pareció este mensaje: “A partir de 2024, algunos ISP como Outlook, Gmail, Yahoo!, etc. están rechazando los boletines con un remitente que en su SPF supere el límite de 10 peticiones DNS.” lo que me recordó el desconocimiento general que existe sobre los registros SPF y DKIM en los departamentos de TI de casi todos mis clientes.

Si bien hace apenas unos años revisar el correo electrónico era una de las primeras actividades del día que todos realizábamos, hoy en día es mirar la pantalla de nuestro celular.

A pesar de que la atención ha cambiado, lo que no cambia es la importancia del correo electrónico. Incluso los ciberdelincuentes no dejan de seguir intentando el robo de cuentas, el spam y el envío de Phishing. Ante todo lo anterior asegurar nuestra comunicación electrónica se vuelve una tarea imperativa.

Implementación de medidas de Seguridad en el Email

Desde los inicios del correo electrónico, la proliferación de correos maliciosos, spam y suplantación de identidad se convirtió en un desafío significativo.

La constante evolución de estas prácticas maliciosas llevó a la mejora de las tecnologías de seguridad en los emails con el objetivo de proteger a los usuarios.

La implementación de medidas como SPF, DKIM y DMARC se convirtió en una respuesta crucial para mitigar las amenazas cibernéticas asociadas con el correo electrónico.

Estos protocolos no solo han fortalecido la autenticidad de los mensajes, sino que también han contribuido a la construcción de un entorno de comunicación digital más seguro, protegiendo a los usuarios de la manipulación de identidad y garantizando la integridad de las interacciones por correo electrónico.

SPF, DKIM y DMARC no solo protegen la integridad de los correos electrónicos corporativos, sino que también fortalecen la confianza de los clientes y otros usuarios con los que nos comunicamos.

En este artículo quiero enfocarme en cómo la correcta implementación de los registros SPF, DKIM y DMARC puede ayudarnos a mejorar los procesos de comunicación y al final te dejo un enlace para que puedas verificar si tu dominio cuenta con estos registros.

Qué son los registros SPF, DKIM y DMARC

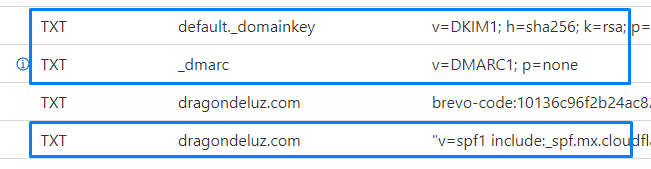

Cuando se habla de “registros SPF, DKIM y DMARC”, se hace referencia a configuraciones específicas y registros de DNS (Domain Name System) asociados a un dominio de correo electrónico.

SPF (Sender Policy Framework)

Un registro SPF es una entrada en el sistema DNS que especifica qué servidores están autorizados para enviar correos electrónicos en nombre de un dominio específico.

Este registro incluye información sobre los servidores de correo electrónico permitidos y puede indicar cómo deben tratarse los correos electrónicos que no cumplen con la política SPF establecida.

-

- Ejemplo de un Registro SPF:

v=spf1 include:_spf.example.com ~all

- Ejemplo de un Registro SPF:

DKIM (DomainKeys Identified Mail):

Un registro DKIM es una entrada DNS que contiene la clave pública utilizada para verificar la autenticidad de las firmas criptográficas aplicadas a los mensajes de correo electrónico.

Esta clave se utiliza para descifrar la firma DKIM y confirmar que el contenido del mensaje no ha sido alterado y que proviene del remitente legítimo.

-

- Ejemplo de un Registro DKIM:

selector._domainkey.example.com IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2..."

- Ejemplo de un Registro DKIM:

DMARC (Domain-based Message Authentication, Reporting, and Conformance):

Un registro DMARC es una entrada DNS que permite al propietario del dominio establecer políticas sobre cómo deben tratarse los mensajes que no pasan las pruebas de autenticación SPF o DKIM.

-

- Ejemplo de un Registro DMARC:

_dmarc.example.com IN TXT "v=DMARC1; p=reject; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Ejemplo de un Registro DMARC:

¿Qué es SPF?

Sender Policy Framework (SPF) es un protocolo de autenticación de correo electrónico que permite a los propietarios de dominios especificar qué servidores están autorizados para enviar correos electrónicos en su nombre.

Su principal objetivo es prevenir la falsificación de direcciones de remitente en correos electrónicos, lo que ayuda a reducir el phishing y el spam.

¿Cómo Funciona SPF?

SPF permite a los propietarios de dominios especificar qué servidores están autorizados para enviar correos electrónicos en nombre de su dominio. Los receptores de correo pueden verificar si el servidor que envía el mensaje está autorizado según la política SPF del dominio.

- Publicación de un Registro SPF: El propietario de un dominio publica un registro SPF en el sistema de nombres de dominio (DNS). Este registro contiene información sobre los servidores de correo electrónico autorizados para enviar mensajes desde ese dominio.

- Recepción de un Correo Electrónico: Cuando un servidor de correo electrónico recibe un mensaje, verifica la autenticidad del remitente consultando el registro SPF asociado con el dominio del remitente.

- Comparación de la IP del Servidor: El servidor receptor compara la dirección IP del servidor que envió el correo con las direcciones IP especificadas en el registro SPF del dominio del remitente.

- Acciones Basadas en la Política SPF: Según la política SPF establecida por el propietario del dominio, el servidor receptor puede decidir aceptar, marcar como sospechoso o rechazar el mensaje.

Evolución de SPF

Estos mecanismos tambien evolucionan con el tiempo, a lo largo de su exostencia SPF ha experimentado varios cambios significativos:

- En 2003, Meng Weng Wong propuso SPF como respuesta a la creciente amenaza de falsificación de direcciones de remitente en correos electrónicos.

- En 2006, el primer documento de especificación técnica para SPF fue publicado como RFC 4408, estableciendo las reglas y la estructura para su implementación.

- En 2008, se introdujo la actualización a SPFv1 para mejorar la claridad e interpretación del protocolo, como se refleja en el RFC 7208.

- En 2014, SPF se integró como uno de los componentes de DMARC (Domain-based Message Authentication, Reporting, and Conformance), combinándose con DKIM para una autenticación más robusta.

- En 2016, se alentó a los propietarios de dominios a especificar una política “fail” en sus registros SPF, indicando que los mensajes no autenticados debían ser rechazados.

- Aunque no hubo un cambio de versión oficial en 2018, se realizaron ajustes y mejoras en la documentación técnica para abordar ciertos problemas y hacer SPF más efectivo.

¿Qué es DKIM?

DomainKeys Identified Mail (DKIM) es un mecanismo de autenticación de correo electrónico diseñado para verificar la autenticidad del origen y la integridad del contenido de un mensaje de correo electrónico.

DKIM utiliza firmas criptográficas para asociar un dominio de correo electrónico con un mensaje, permitiendo a los receptores verificar que el mensaje no ha sido modificado durante su tránsito y que proviene de una fuente auténtica.

Cómo Funciona DKIM

- Generación de Firma: El servidor de correo saliente (SMTP) del remitente genera una firma criptográfica utilizando una clave privada asociada con el dominio del remitente. Esta firma se añade al encabezado del mensaje.

- Registro en el DNS: La clave pública correspondiente a la clave privada utilizada para firmar el mensaje se publica en el sistema DNS del dominio del remitente.

- Recepción del Mensaje: Cuando el servidor de correo receptor recibe el mensaje, extrae la firma del encabezado y utiliza la clave pública del DNS del dominio del remitente para verificar la firma.

- Autenticación Exitosa: Si la firma es válida, el mensaje se considera auténtico y no ha sido alterado durante el tránsito. Esto ayuda a los receptores a confiar en la autenticidad del mensaje y a reducir el riesgo de phishing.

Historia de Cambios en DKIM

Al igual que SPF, DKIM tambien se actualiza, estas son las mejoras que ha tenido a lo largo de su historia:

- 2004: Inicio del Desarrollo: DKIM surgió a través de la colaboración entre Yahoo y Cisco. Cada entidad tenía su propio sistema (DomainKeys de Yahoo y Identified Internet Mail de Cisco). Posteriormente, ambas tecnologías se fusionaron para formar DKIM.

- 2005-2007: Estandarización y RFC: El trabajo conjunto de diversas organizaciones llevó a la publicación de las especificaciones de DKIM. El IETF adoptó DKIM como un estándar propuesto en 2006 y se publicó el RFC 4871 en mayo de 2007.

- 2011: Actualizaciones y Extensiones: Se introdujeron actualizaciones y extensiones para mejorar la interoperabilidad y la seguridad. Estas actualizaciones incluyeron especificaciones detalladas sobre cómo manejar la firma de mensajes multipartes.

- 2013: RFC 6376: Se publicó una nueva versión del estándar DKIM a través del RFC 6376, que incluía correcciones y mejoras adicionales.

- 2015-2016: Revisiones Adicionales: Se realizaron revisiones y actualizaciones menores para abordar problemas específicos y mejorar la eficacia de DKIM.

- 2020: DKIM Validation Policy (DVP): Se propuso un nuevo estándar llamado “DKIM Validation Policy” (DVP) para mejorar la seguridad y proporcionar una forma más consistente de tratar los fallos en la validación DKIM.

Es importante tener en cuenta que las especificaciones y estándares pueden seguir evolucionando. La comunidad de seguridad y correo electrónico trabaja continuamente para abordar nuevas amenazas y mejorar la eficacia de los mecanismos de autenticación, incluyendo DKIM.

¿Qué es DMARC?

Domain-based Message Authentication, Reporting, and Conformance (DMARC) es un estándar de autenticación de correo electrónico que se construye sobre los protocolos SPF y DKIM.

DMARC proporciona una forma de que los propietarios de dominios especifiquen cómo deben tratarse los correos electrónicos que no pasan la autenticación SPF o DKIM, y también facilita informes detallados sobre estos intentos de envío.

Cómo Funciona DMARC:

- Publicación de Políticas: Los propietarios de dominios publican registros DMARC en sus registros DNS para indicar las políticas de autenticación que se deben seguir para correos electrónicos enviados desde su dominio.

- Autenticación SPF y DKIM: DMARC evalúa si los correos electrónicos enviados desde el dominio cumplen con las políticas SPF y DKIM establecidas.

- Acciones Especificadas: El propietario del dominio puede especificar las acciones que se deben tomar en caso de que la autenticación falle. Las acciones típicas incluyen “none” (simplemente informar), “quarantine” (marcar como sospechoso) y “reject” (rechazar el mensaje).

- Recepción y Reportes: Los destinatarios de correos electrónicos generan informes (XML) que describen los intentos de envío de mensajes desde el dominio protegido por DMARC. Estos informes se envían al propietario del dominio para su análisis.

Historia de Cambios en DMARC

Al igual que los anteriores DMARC tambien ha evolucionado y lo segirá haciendo para daptarse a los tiempos modernos.

- 2012: Introducción de DMARC: DMARC fue creado por un grupo de trabajo conjunto de organizaciones como PayPal y Google para abordar la falta de consistencia en las implementaciones de SPF y DKIM. Se publicó el RFC 7489.

- 2015-2016: Revisiones y Mejoras: Se realizaron revisiones y mejoras en DMARC, incluyendo actualizaciones para hacer frente a ciertos desafíos y mejorar la interoperabilidad.

- 2018: RFC 8617 – DMARC Version 1: Se publicó el RFC 8617, que establece DMARC como la versión 1.0. Esta especificación incluye detalles sobre la sintaxis y el comportamiento de DMARC.

- 2020: RFC 7489bis: Se propuso una actualización importante a DMARC a través del borrador RFC 7489bis para abordar ciertas ambigüedades y hacer que el estándar sea más robusto.

- 2021: Draft RFC sobre Modificaciones Significativas: Se propuso un borrador de RFC que aborda modificaciones significativas en DMARC, incluyendo cambios en las políticas de retorno y otras mejoras.

DMARC ha demostrado ser una herramienta valiosa en la lucha contra el phishing y el correo no deseado, ya que permite a los propietarios de dominios especificar cómo deben tratarse los correos electrónicos que no cumplen con las políticas de autenticación.

La evolución continua de DMARC refleja la necesidad de adaptarse a las amenazas en constante cambio en el panorama del correo electrónico.

3 Razones para implementar SPF, DKIM y DMARC en nuestros dominos

Además de los beneficios específicos de cada uno de estos registros existe un valor añadido que puede diferenciarnos del resto de los sitios web con los que interactúan los usuarios.

1) Construcción de Confianza Empresarial

La implementación de SPF, DKIM y DMARC no solo se trata de seguridad, sino también de construir confianza con nuestros usuarios y clientes. Al incorporar estas medidas en nuestro dominio, enviamos una señal clara de que nos preocupamos por la seguridad constante en todos los aspectos de nuestra empresa.

Es una declaración de compromiso hacia la integridad de la comunicación digital y un esfuerzo proactivo para proteger a nuestros clientes de posibles amenazas cibernéticas.

2) Señal de Compromiso

Cada registro SPF, cada firma DKIM y cada política DMARC son testamentos de nuestro compromiso con la seguridad.

Estas no son solo medidas técnicas; son símbolos de dedicación para garantizar que la información que compartimos a través del correo electrónico sea auténtica, no haya sido manipulada y provenga de fuentes legítimas.

3) Impacto en la Experiencia del Cliente

Cuando los usuarios y clientes ven la implementación de SPF, DKIM y DMARC en los correos electrónicos de nuestra empresa, experimentan una sensación de confianza y seguridad.

Saben que estamos tomando medidas proactivas para protegerlos contra posibles fraudes y que nos esforzamos por ofrecer una experiencia digital segura y confiable.

¿Como puedo saber si mi domino tiene estas medidas de seguridad?

Hay varias herramientas en línea que puedes utilizar para verificar la configuración de SPF, DKIM y DMARC de tu dominio.

Estas herramientas te proporcionarán información detallada sobre la configuración de tus registros SPF, DKIM y DMARC, así como posibles problemas que puedan requerir tu atención.

Recuerda que las implementaciones de estas medidas pueden variar según tu proveedor de servicios de correo electrónico o administrador de sistemas, así que también es útil revisar la documentación proporcionada por ellos.

Aquí te doy algunas recomendaciones:

1. Puedes utilizar SPF Surveyor para validar y analizar la configuración SPF de tu dominio.

https://mxtoolbox.com/spf.aspx

2. DKIM: Utiliza MXToolBox DKIM Lookup para verificar la configuración DKIM de tu dominio y validar registros DKIM.

https://mxtoolbox.com/dmarc/dmarc-email-tools

3. DMARC Check Tool: Ingresa tu dominio para verificar la configuración DMARC.